Настройка частной сети

ClickHouse BYOC поддерживает различные варианты частного сетевого взаимодействия для повышения безопасности и обеспечения прямого подключения ваших сервисов. В этом руководстве рассматриваются рекомендуемые подходы к безопасному подключению развертываний ClickHouse Cloud в вашей собственной учетной записи AWS или GCP к другим сетям или сервисам, таким как внутренние приложения или аналитические инструменты. Мы рассматриваем варианты, такие как VPC Peering, AWS PrivateLink и GCP Private Service Connect, и описываем основные шаги и ключевые особенности для каждого из них.

Если вам требуется частное сетевое подключение к вашему развертыванию ClickHouse BYOC, выполните шаги из этого руководства или обратитесь в службу поддержки ClickHouse за помощью в более сложных сценариях.

Настройка VPC Peering (AWS)

Чтобы создать или удалить VPC peering для ClickHouse BYOC, выполните следующие шаги:

Включите частный балансировщик нагрузки для ClickHouse BYOC

Свяжитесь со службой поддержки ClickHouse, чтобы включить Private Load Balancer.

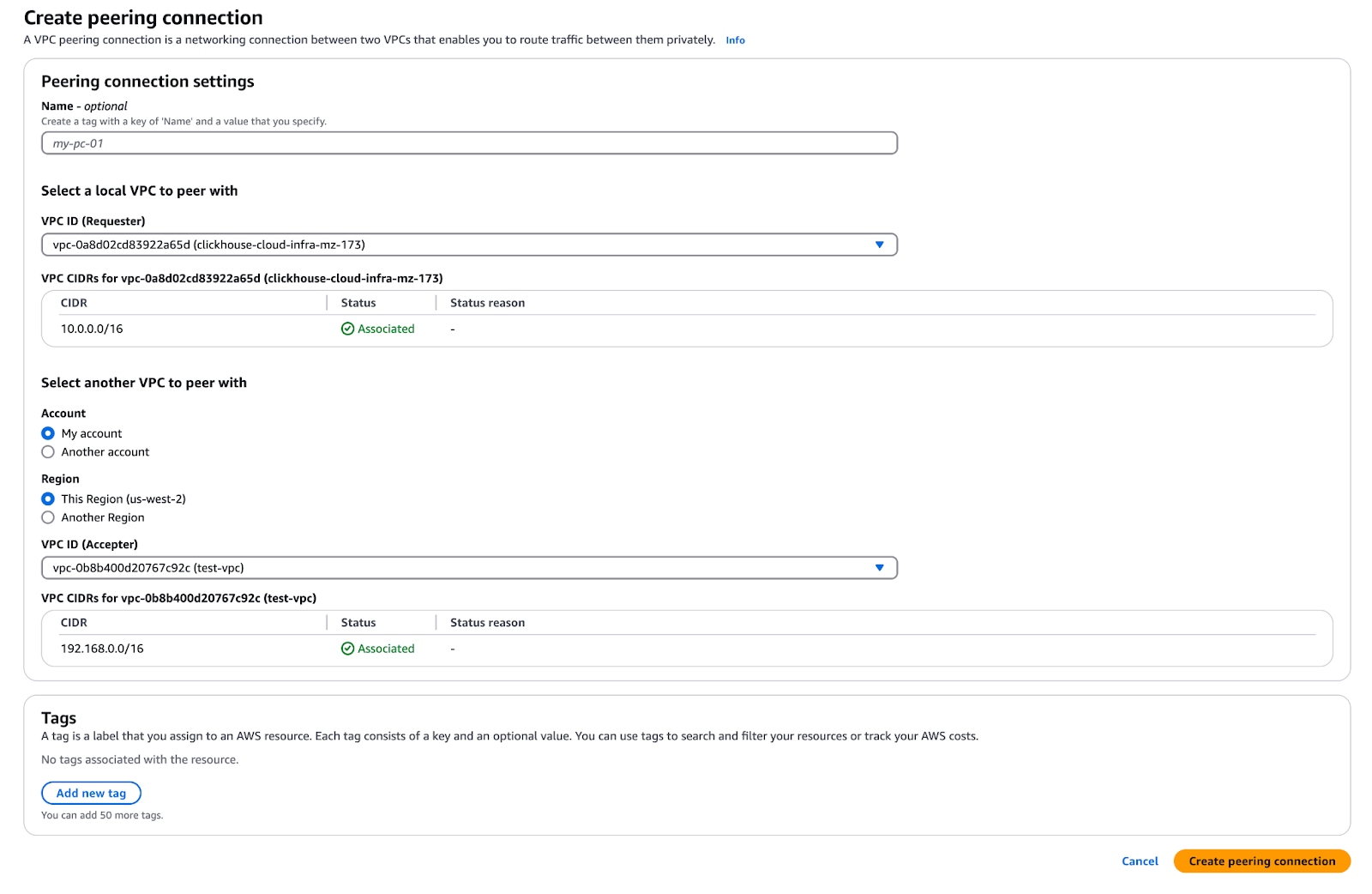

Создайте peering-подключение

- Перейдите в VPC Dashboard в аккаунте ClickHouse BYOC.

- Выберите Peering Connections.

- Нажмите Create Peering Connection.

- Установите VPC Requester в значение ClickHouse VPC ID.

- Установите VPC Accepter в значение целевого VPC ID (при необходимости выберите другой аккаунт).

- Нажмите Create Peering Connection.

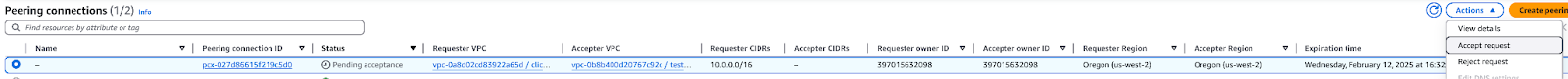

Примите запрос на peering-подключение

В аккаунте, с которым настраивается peering, на странице (VPC -> Peering connections -> Actions -> Accept request) клиент может одобрить этот запрос VPC peering.

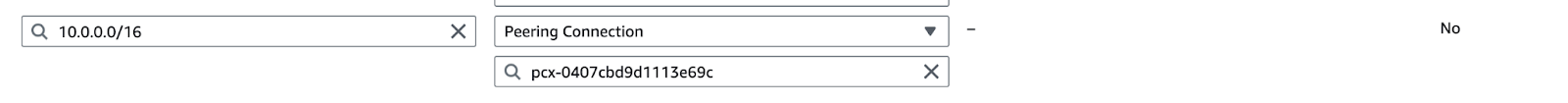

Добавьте пункт назначения в таблицы маршрутизации ClickHouse VPC

В аккаунте ClickHouse BYOC:

- Выберите Route Tables в VPC Dashboard.

- Найдите ClickHouse VPC ID. Отредактируйте каждую таблицу маршрутизации, связанную с приватными подсетями.

- Нажмите кнопку Edit на вкладке Routes.

- Нажмите Add another route.

- Введите CIDR-диапазон целевого VPC в поле Destination.

- Выберите “Peering Connection” и ID peering-подключения в поле Target.

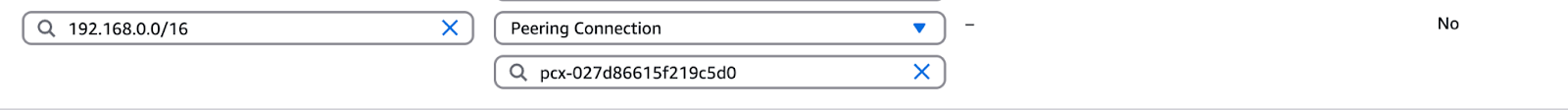

Добавьте пункт назначения в таблицы маршрутизации целевого VPC

В AWS-аккаунте, с которым настроен peering:

- Выберите Route Tables в VPC Dashboard.

- Найдите целевой VPC ID.

- Нажмите кнопку Edit на вкладке Routes.

- Нажмите Add another route.

- Введите CIDR-диапазон ClickHouse VPC в поле Destination.

- Выберите “Peering Connection” и ID peering-подключения в поле Target.

Измените security group, чтобы разрешить доступ из peered VPC

В аккаунте ClickHouse BYOC необходимо обновить настройки Security Group, чтобы разрешить трафик из вашей peered VPC. Свяжитесь со службой поддержки ClickHouse, чтобы запросить добавление входящих правил (inbound rules), включающих CIDR-диапазоны вашей peered VPC.

Сервис ClickHouse теперь должен быть доступен из peered VPC.

Для приватного доступа к ClickHouse создаются частный балансировщик нагрузки и endpoint для безопасного подключения из peered VPC пользователя. Частный endpoint следует формату публичного endpoint с суффиксом -private. Например:

- Публичный endpoint:

h5ju65kv87.mhp0y4dmph.us-west-2.aws.byoc.clickhouse.cloud - Частный endpoint:

h5ju65kv87-private.mhp0y4dmph.us-west-2.aws.byoc.clickhouse.cloud

Дополнительно, после проверки работоспособности peering вы можете запросить удаление публичного балансировщика нагрузки для ClickHouse BYOC.

Настройка PrivateLink (AWS)

AWS PrivateLink обеспечивает безопасное, частное подключение к вашим BYOC-сервисам ClickHouse без необходимости использования пиринга VPC или интернет-шлюзов. Трафик полностью проходит внутри сети AWS и никогда не выходит в публичный интернет.

Запрос настройки PrivateLink

Свяжитесь с ClickHouse Support, чтобы запросить настройку PrivateLink для вашего BYOC-развертывания. На этом этапе не требуется никакая специальная информация — просто укажите, что вы хотите настроить подключение через PrivateLink.

ClickHouse Support настроит необходимые инфраструктурные компоненты, включая приватный балансировщик нагрузки и конечную точку сервиса PrivateLink.

Создание конечной точки в вашем VPC

После того как ClickHouse Support включит PrivateLink со своей стороны, вам нужно создать VPC endpoint (конечную точку VPC) в VPC клиентского приложения для подключения к сервису ClickHouse PrivateLink.

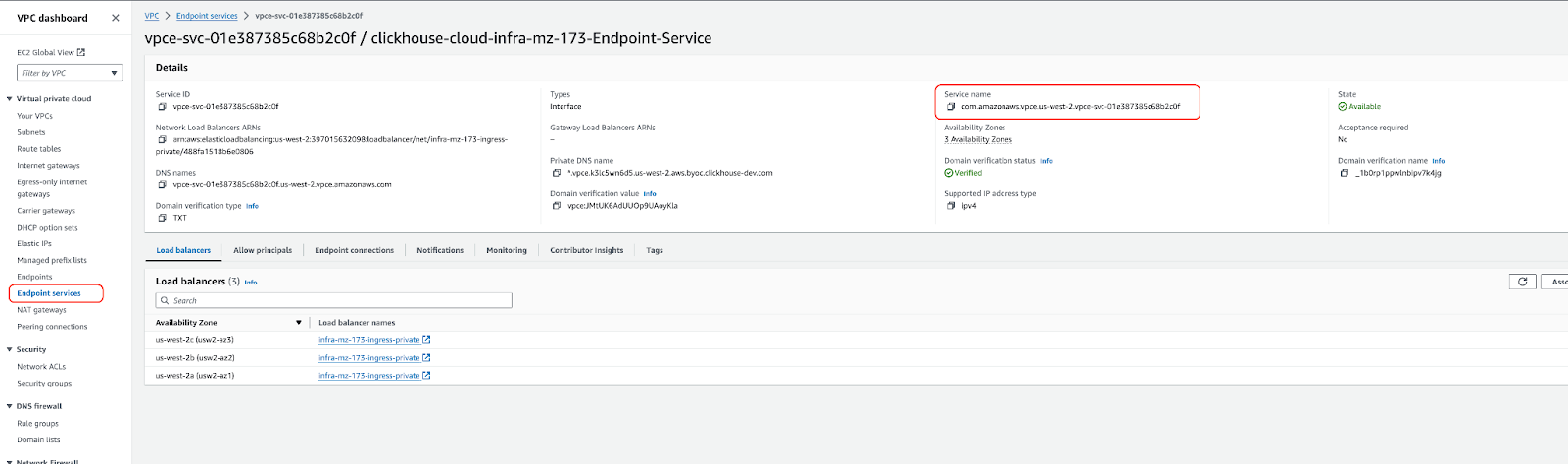

- Получите имя Endpoint Service:

- ClickHouse Support предоставит вам имя Endpoint Service

- Вы также можете найти его в консоли AWS VPC в разделе "Endpoint Services" (отфильтруйте по имени сервиса или найдите сервисы ClickHouse)

- Создайте VPC Endpoint:

- Перейдите в AWS VPC Console → Endpoints → Create Endpoint

- Выберите "Find service by name" и введите имя Endpoint Service, предоставленное ClickHouse Support

- Выберите ваш VPC и нужные подсети (рекомендуется по одной на зону доступности)

- Важно: Включите "Private DNS names" для этой конечной точки — это необходимо для корректной работы DNS-разрешения

- Выберите или создайте security group для конечной точки

- Нажмите "Create Endpoint"

Требования к DNS:

- Включите "Private DNS names" при создании VPC endpoint

- Убедитесь, что в вашем VPC включены "DNS Hostnames" (VPC Settings → DNS resolution and DNS hostnames)

Эти настройки необходимы для корректной работы DNS для PrivateLink.

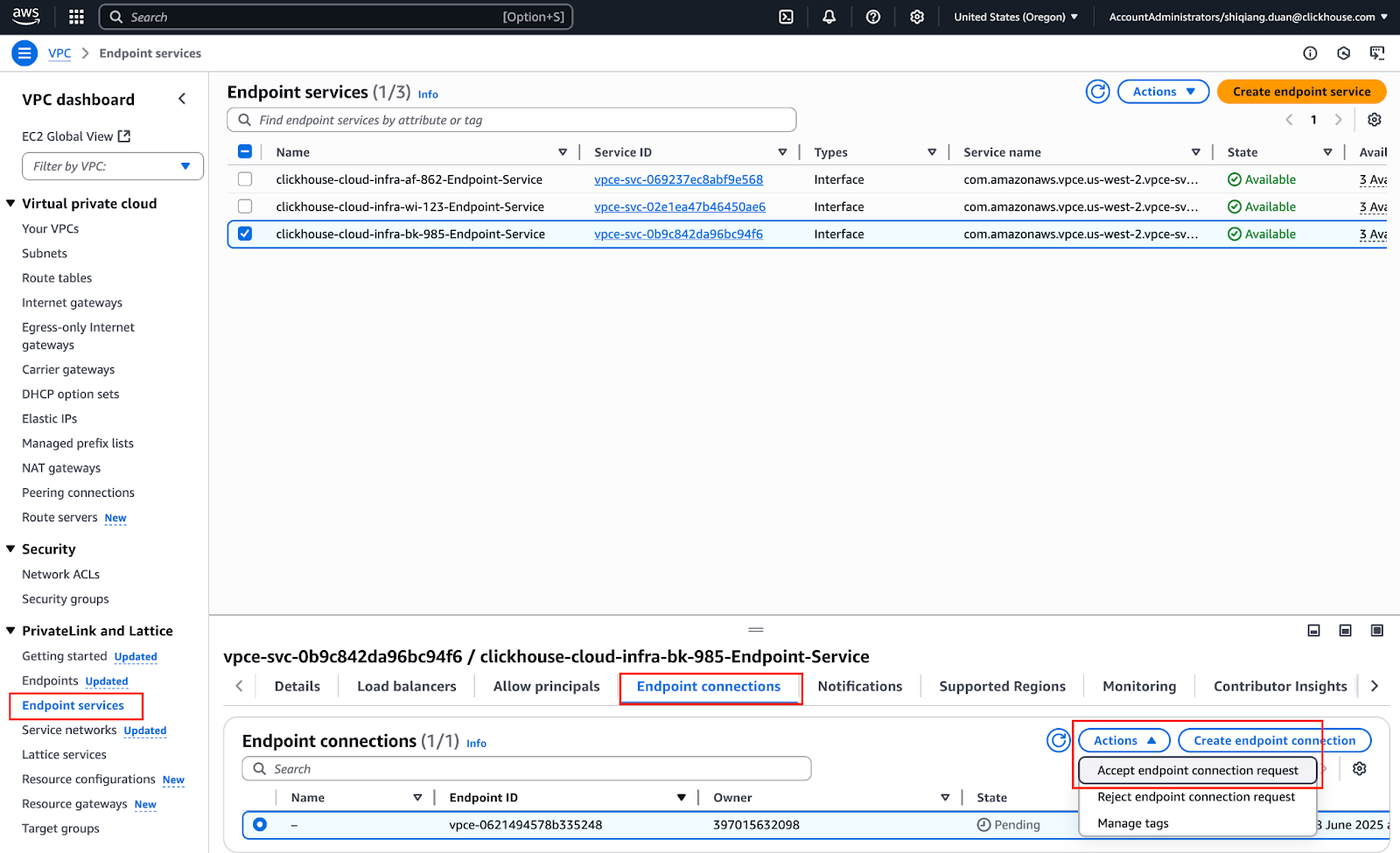

- Одобрите подключение конечной точки:

- После создания конечной точки вам нужно одобрить запрос на подключение

- В консоли VPC перейдите в раздел "Endpoint Connections"

- Найдите запрос на подключение от ClickHouse и нажмите "Accept", чтобы одобрить его

Добавьте Endpoint ID в allowlist сервиса

После того как конечная точка VPC создана и подключение одобрено, необходимо добавить Endpoint ID в allowlist для каждого сервиса ClickHouse, к которому вы хотите получать доступ через PrivateLink.

-

Получите ваш Endpoint ID:

- В консоли AWS VPC перейдите в раздел Endpoints

- Выберите только что созданную конечную точку

- Скопируйте Endpoint ID (он будет выглядеть как

vpce-xxxxxxxxxxxxxxxxx)

-

Свяжитесь с ClickHouse Support:

- Передайте Endpoint ID(ы) в ClickHouse Support

- Уточните, какие сервисы ClickHouse должны разрешать доступ с этой конечной точки

- ClickHouse Support добавит Endpoint ID в allowlist сервиса

Подключение к ClickHouse через PrivateLink

После добавления Endpoint ID в allowlist вы можете подключаться к вашему сервису ClickHouse, используя конечную точку PrivateLink.

Формат конечной точки PrivateLink похож на публичную конечную точку, но включает поддомен vpce. Например:

- Публичная конечная точка:

h5ju65kv87.mhp0y4dmph.us-west-2.aws.clickhouse-byoc.com - Конечная точка PrivateLink:

h5ju65kv87.vpce.mhp0y4dmph.us-west-2.aws.clickhouse-byoc.com

DNS-разрешение в вашем VPC будет автоматически направлять трафик через конечную точку PrivateLink, когда вы используете формат с поддоменом vpce.

Контроль доступа PrivateLink

Доступ к сервисам ClickHouse через PrivateLink контролируется на двух уровнях:

- Политика авторизации Istio: политики авторизации ClickHouse Cloud на уровне сервиса

- Группа безопасности VPC endpoint: группа безопасности, привязанная к вашему VPC endpoint, определяет, какие ресурсы в вашем VPC могут использовать этот endpoint

Функция приватного балансировщика нагрузки «Enforce inbound rules on PrivateLink traffic» отключена, поэтому доступ контролируется только политиками авторизации Istio и группой безопасности вашего VPC endpoint.

PrivateLink DNS

PrivateLink DNS для BYOC-эндпоинтов (использующих формат *.vpce.{subdomain}) использует встроенную в AWS PrivateLink функцию Private DNS names. Записи Route53 не требуются — разрешение DNS выполняется автоматически, когда:

- Private DNS names включена для вашего VPC endpoint

- В вашем VPC включена опция DNS Hostnames

Это гарантирует, что подключения, использующие поддомен vpce, автоматически направляются через PrivateLink endpoint без необходимости дополнительной конфигурации DNS.

VPC Peering (GCP) и Private Service Connect (GCP)

GCP VPC Peering и Private Service Connect обеспечивают аналогичное приватное сетевое подключение для развертываний BYOC в GCP. Эта функция находится в разработке. Если вам требуется VPC Peering или Private Service Connect для вашего развертывания BYOC в GCP, пожалуйста, свяжитесь со службой поддержки ClickHouse, чтобы обсудить доступность и требования к настройке.