Индивидуальная настройка

Управляемая клиентом VPC (BYO-VPC)

В настоящее время это поддерживается только в AWS. Поддержка GCP находится в планах.

Если вы предпочитаете использовать существующую VPC для развертывания ClickHouse BYOC вместо того, чтобы ClickHouse Cloud создавал новую VPC, выполните приведённые ниже шаги. Такой подход обеспечивает больший контроль над сетевой конфигурацией и позволяет интегрировать ClickHouse BYOC в вашу существующую сетевую инфраструктуру.

Настройка существующей VPC

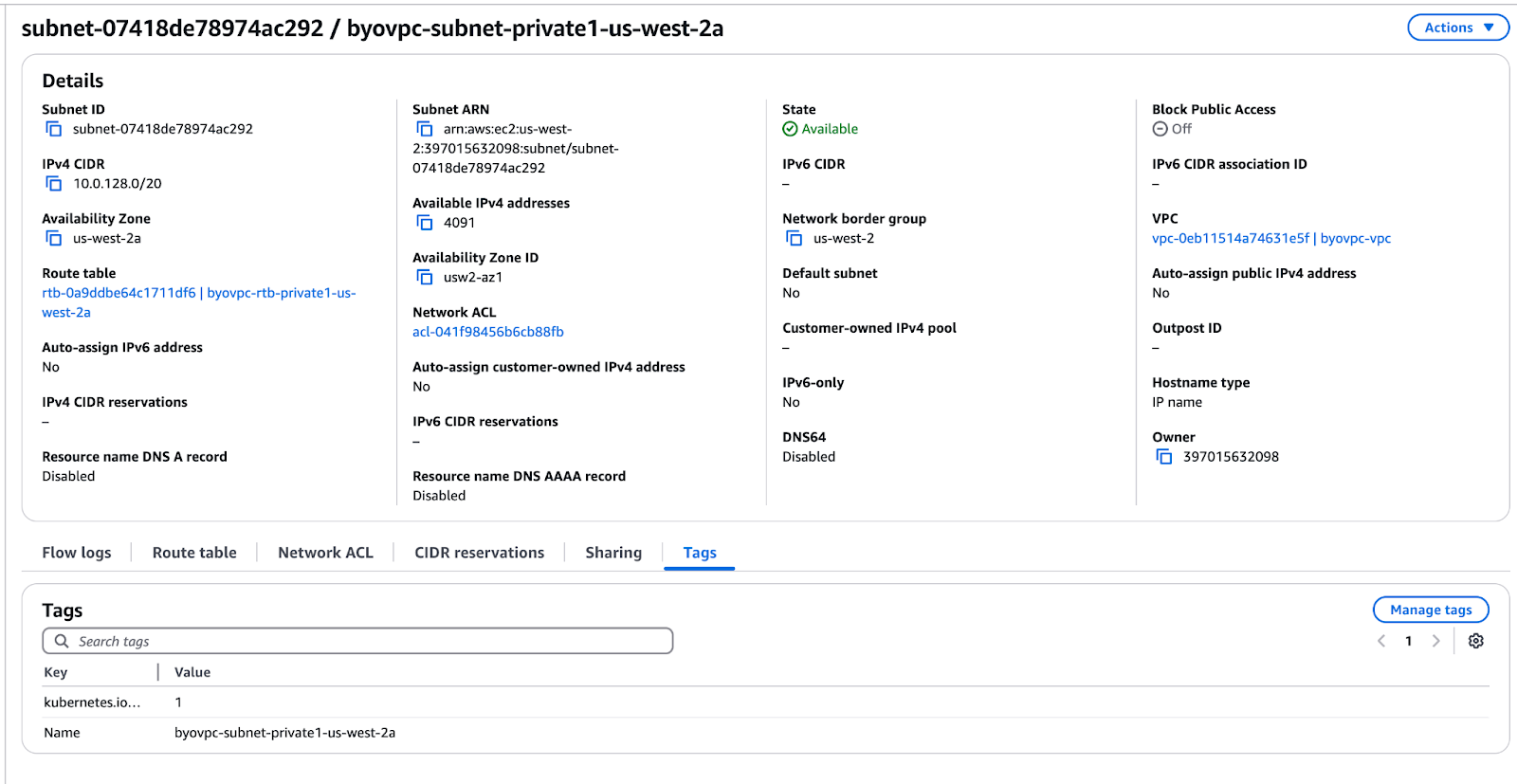

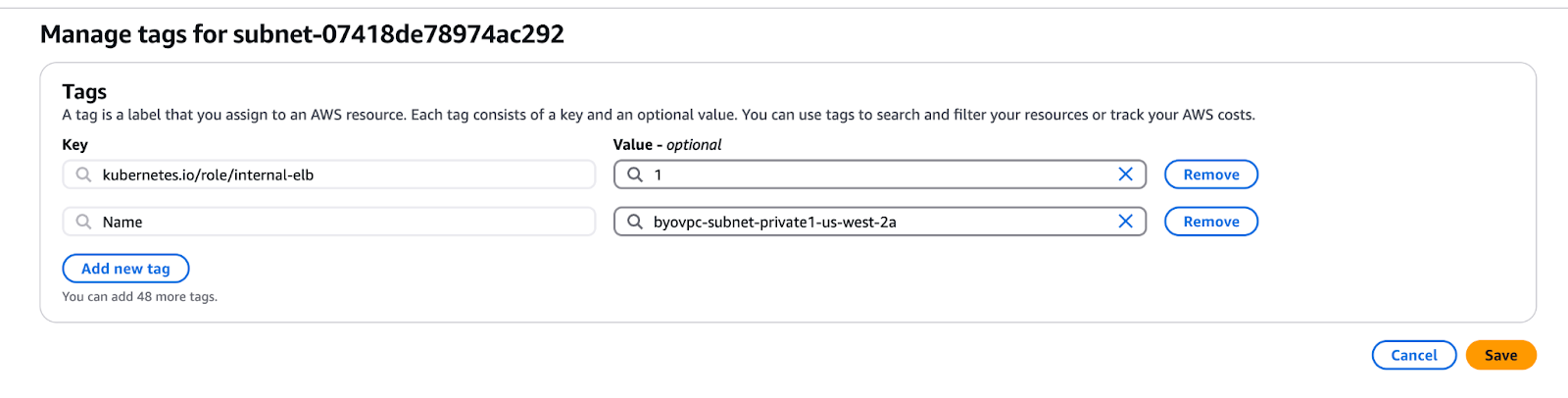

- Добавьте для VPC тег

clickhouse-byoc="true". - Выделите как минимум 3 приватные подсети в 3 разных зонах доступности для использования ClickHouse Cloud.

- Убедитесь, что у каждой подсети минимальный диапазон CIDR

/23(например, 10.0.0.0/23), чтобы предоставить достаточное количество IP-адресов для Развертывания ClickHouse. - Добавьте теги

kubernetes.io/role/internal-elb=1иclickhouse-byoc="true"к каждой подсети, чтобы обеспечить корректную конфигурацию балансировщика нагрузки.

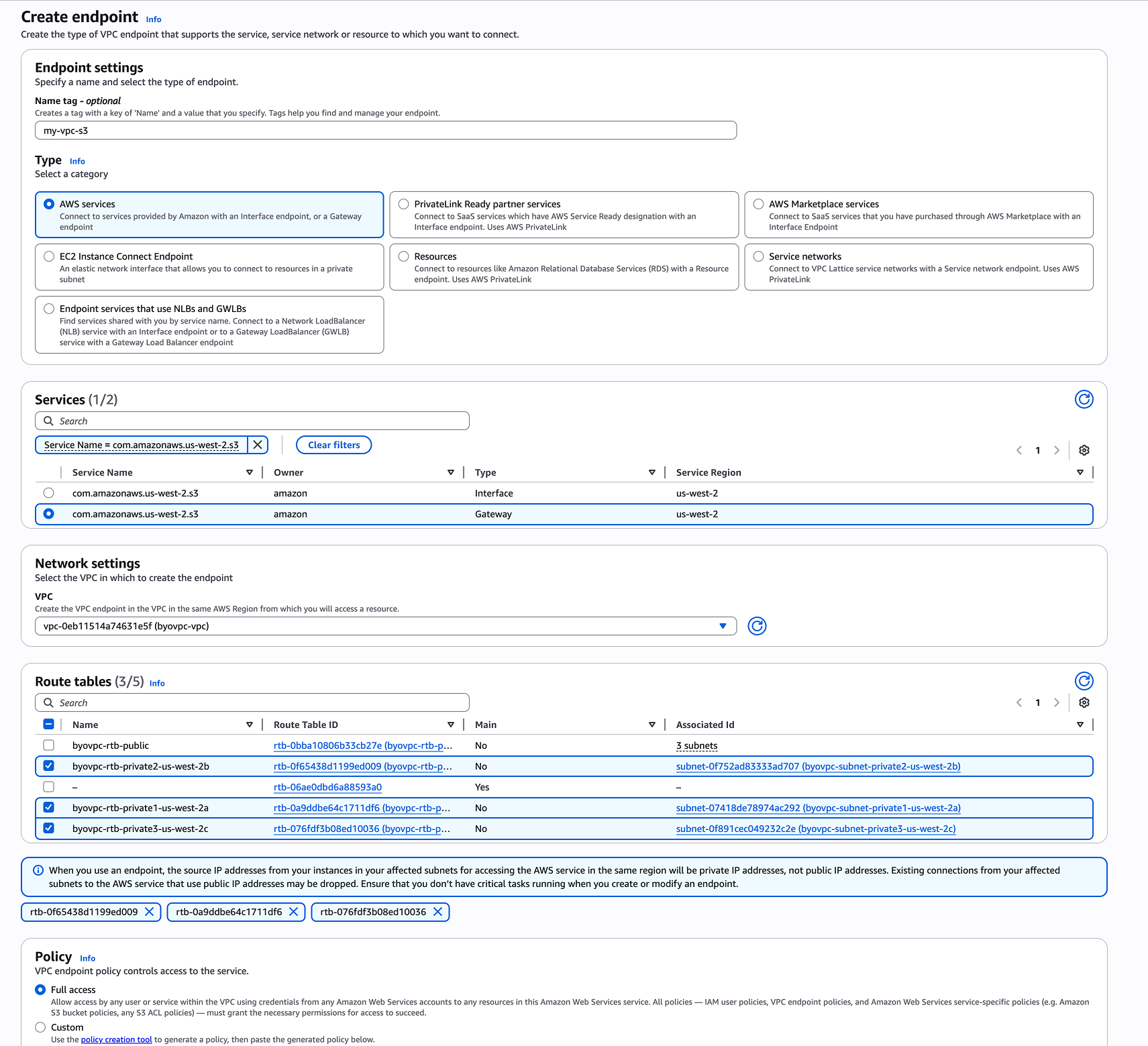

Настройка шлюзового S3 endpoint

Если в вашей VPC ещё не создан шлюзовой S3 endpoint, необходимо создать его, чтобы обеспечить безопасное и закрытое взаимодействие между вашей VPC и Amazon S3. Этот endpoint позволяет службам ClickHouse получать доступ к S3 без выхода в общедоступный интернет. Смотрите пример конфигурации на скриншоте ниже.

Обеспечьте сетевую связность

Исходящий доступ в интернет

Ваш VPC должен обеспечивать как минимум исходящий доступ в интернет, чтобы компоненты ClickHouse BYOC могли взаимодействовать с управляющей плоскостью Tailscale. Tailscale используется для организации безопасной, zero-trust сети для закрытых операций управления. Первоначальная регистрация и настройка с Tailscale требуют подключения к публичному интернету, которое может быть организовано либо напрямую, либо через NAT-шлюз. Это подключение необходимо для поддержания как конфиденциальности, так и безопасности вашего развертывания BYOC.

Разрешение DNS

Убедитесь, что в вашем VPC корректно работает разрешение DNS и что он не блокирует, не вмешивается в работу и не переопределяет стандартные DNS-имена. ClickHouse BYOC полагается на DNS для разрешения управляющих серверов Tailscale, а также конечных точек сервисов ClickHouse. Если DNS недоступен или неправильно настроен, сервисы BYOC могут не подключаться или работать некорректно.

Настройка учетной записи AWS

Чтобы позволить ClickHouse Cloud развертываться в вашей существующей VPC, необходимо предоставить требуемые разрешения IAM в вашей учетной записи AWS. Это выполняется путем запуска инициализационного (bootstrap) стека CloudFormation или модуля Terraform, аналогично процессу, используемому при стандартном подключении.

- Разверните шаблон CloudFormation или модуль Terraform, чтобы создать требуемую роль IAM.

- Установите параметр

IncludeVPCWritePermissionsв значениеfalse, чтобы у ClickHouse Cloud не было разрешений на изменение вашей VPC, управляемой вами. - В вашей учетной записи AWS будет создана роль

ClickHouseManagementRole, предоставляющая ClickHouse Cloud только минимально необходимые разрешения для развертывания и управления вашим развертыванием BYOC.

Хотя вы контролируете свою VPC, ClickHouse Cloud по-прежнему требуются разрешения IAM для создания и управления кластером Kubernetes, ролями IAM для учетных записей сервисов, бакетами S3 и другими важными ресурсами в вашей учетной записи AWS.

Свяжитесь со службой поддержки ClickHouse

После завершения указанных выше шагов конфигурации создайте обращение в службу поддержки со следующей информацией:

- Идентификатор вашей учетной записи AWS (AWS account ID)

- Регион AWS, в котором вы хотите развернуть сервис

- Идентификатор вашей VPC (VPC ID)

- Идентификаторы частных подсетей, которые вы выделили для ClickHouse

- Зоны доступности, в которых находятся эти подсети

Наша команда проверит вашу конфигурацию и завершит подготовку ресурсов с нашей стороны.

Управляемые клиентом роли IAM

Для организаций с повышенными требованиями к безопасности или строгими политиками соответствия вы можете предоставить собственные роли IAM вместо того, чтобы ClickHouse Cloud создавал их автоматически. Такой подход дает вам полный контроль над разрешениями IAM и позволяет обеспечивать соблюдение политик безопасности вашей организации.

Управляемые клиентом роли IAM в настоящее время находятся в режиме закрытого предварительного просмотра. Если вам необходима такая возможность, свяжитесь со службой поддержки ClickHouse, чтобы обсудить ваши требования и сроки.

Когда функция станет доступна, она позволит вам:

- Предоставлять предварительно настроенные роли IAM для использования ClickHouse Cloud

- Удалять права на запись для разрешений, связанных с IAM, у роли

ClickHouseManagementRole, используемой для доступа между аккаунтами - Сохранять полный контроль над разрешениями ролей и доверительными отношениями

Информацию о ролях IAM, которые ClickHouse Cloud создает по умолчанию, см. в справочнике привилегий BYOC.